Fediverse-Serie: (streams) - das geordnete Chaos im Fediverse

Bei (streams) handelt es sich um eine relativ unbekannte Fediverse-Software, die inzwischen aber sehr stabil läuft und in der Tradition von Friendica und Hubzilla steht.

.webp)

Bei (streams) handelt es sich um eine relativ unbekannte Fediverse-Software, die inzwischen aber sehr stabil läuft und in der Tradition von Friendica und Hubzilla steht.

.webp)

In dieser Woche ist zwar nicht besonders viel passiert, aber ein paar Meldungen gab es dennoch.

Gerade bei den Desktops war diese Woche viel los, aber auch der "Chef" des Linux Kernels hat für Aufmerksamkeit gesorgt.

Auch die FLOSS Projekte sind frisch ins Neue Jahr gestartet - Von Scribus bis zum Kernel.

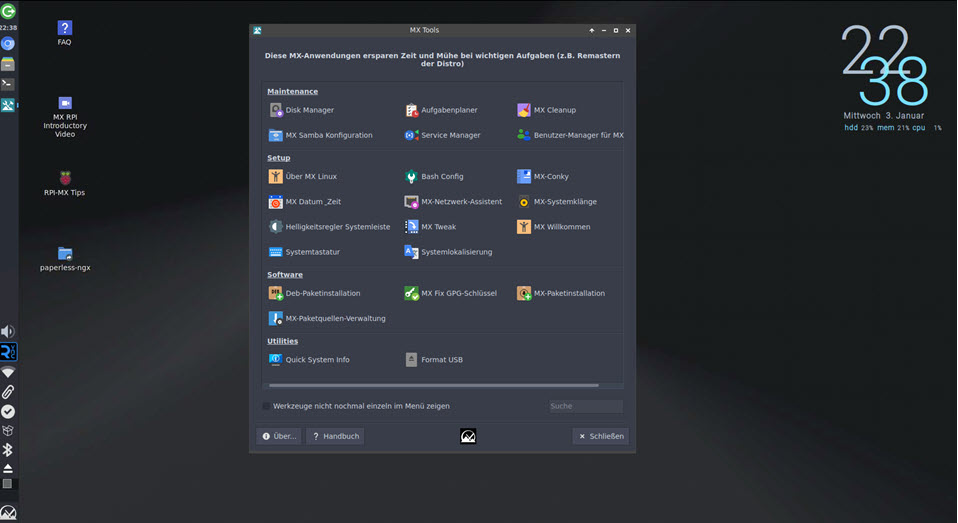

MX Linux 23.1 RPi Respin ist gerade erschienen. Neben Ubuntu gibt es damit das zweite "große" Desktop-System, das auf einem Raspberry Pi läuft. Und nach einigen Test-Tagen muss ich sagen: Die Entwickler haben hervorragende Arbeit geleistet.

Geschehnisse in der FLOSS Welt aus KW 52

Teil 7 der Blender Serie - Lighting und Rendering

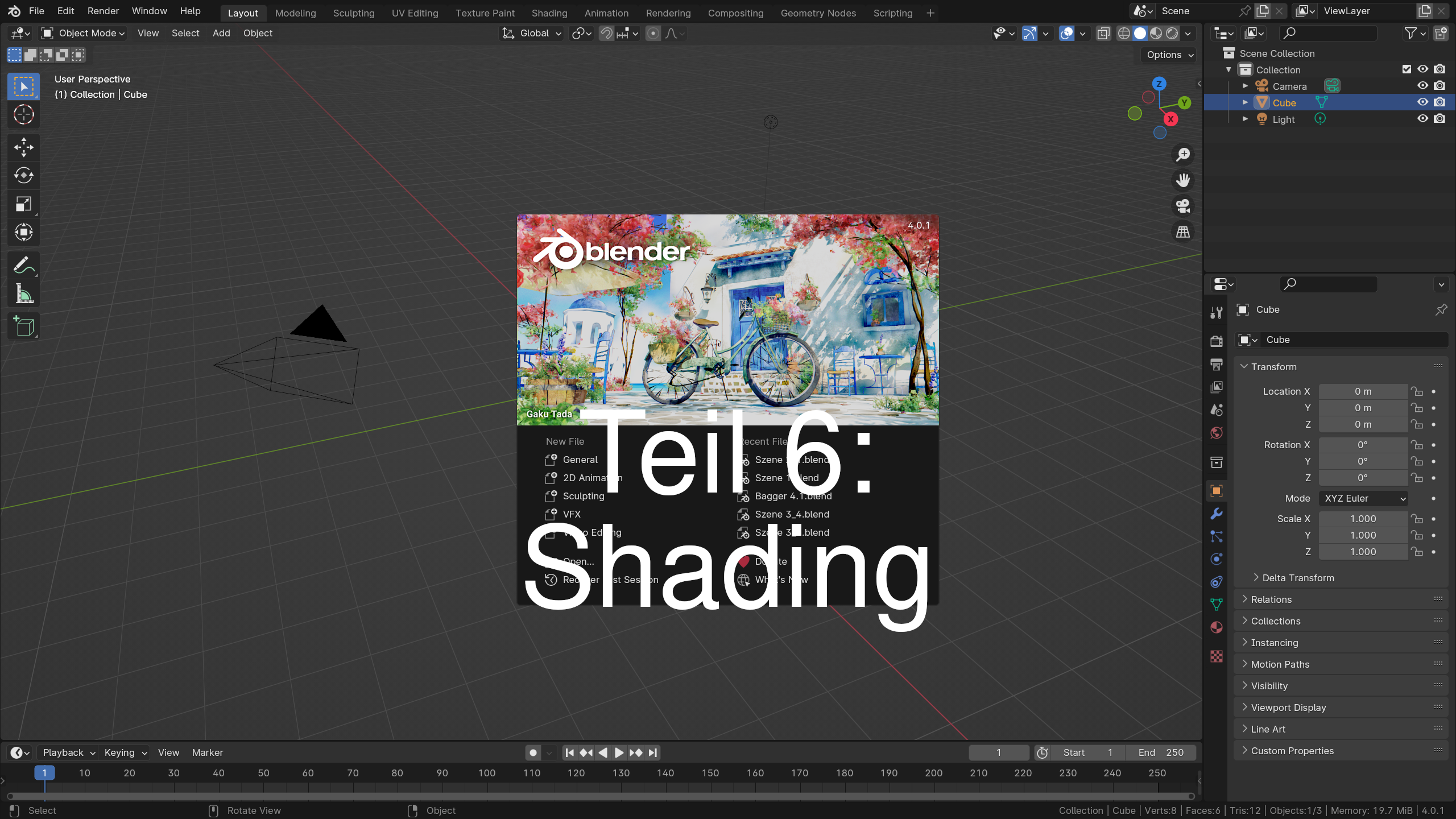

Teil 6 der Blender Serie - Shading

Teil 5 der Blender Serie - Der Sculpt Mode

Anleitung zur Kompilierung eines minimalen, benutzerdefinierten Kernels.

Ich lese auf GNU/Linux.ch nun schon eine ganze Weile mit großer Begeisterung mit. Bei den Artikeln rund um das Smartphone, fehlte mir bisher immer ein Android Custom-Rom: CalyxOS. Das wollte ich nun ändern, indem ich einen eignen Artikel dazu schreibe.

Teil 4 der Blender Serie - Der Edit Mode

Geschehnisse in der FLOSS Welt aus KW 51

Teil 3 der Blender Serie - Grundlegende Techniken

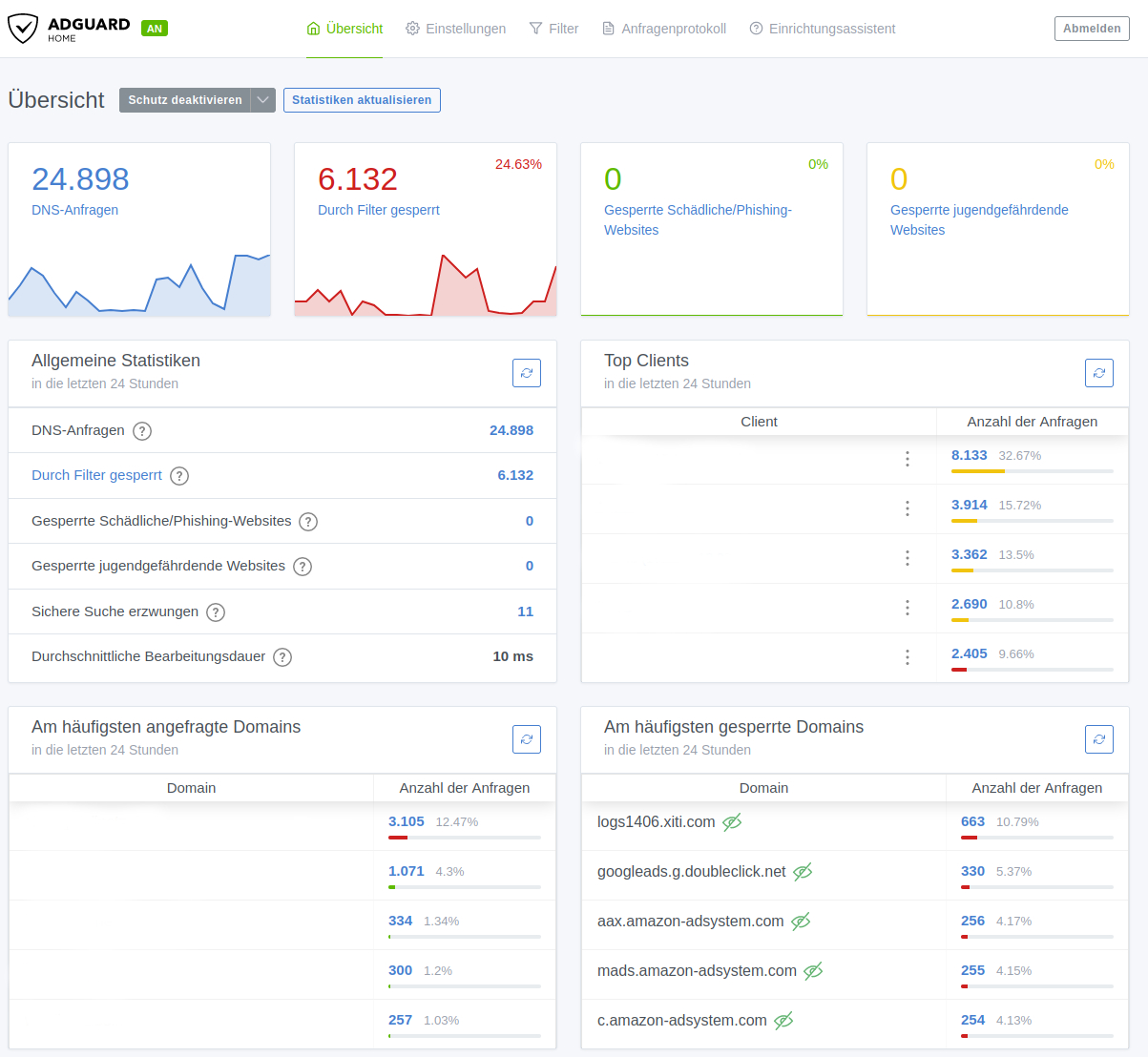

Firewall und DNS Server mittels AdGuard

Geschehnisse in der FLOSS Welt aus KW 50

Teil 2 der Blender Serie - Die UI von Blender

Vor kurzem ist der neue Firefox 120 erschienen, er bringt eine nützliche Cookiedialog Blockfunktion mit.

Du kennst nervige Pop-ups zur Genüge, diese haben in den vergangenen Jahren das Internet zu einem Klicknet gemacht.

Praktischerweise bringt der neue Firefox eine Funktion mit, um diese automatisch abzulehnen. Heißt, sie werden nicht einfach ausgeblendet, sondern sie werden beantwortet.

Leider ist diese Funktion bisher nur deutschen Nutzer und dem privaten Modus vorbehalten. Das kannst du allerdings einfach über about:config ändern.

Du musst lediglich nach den Variablen cookiebanners.service.mode suchen und die Werte auf 1 setzen.

Sollten Cookie-Banner weiterhin nicht verschwinden, kannst du auch den Wert 2 setzen. Dieser sorgt dafür, dass Cookie Dialoge, die nicht abgelehnt werden können, automatisch akzeptiert werden.

Kontrollieren kannst du die Funktion in den Privacy Einstellungen about:preferences#privacy.

Natürlich kannst du die neue Surffreude ebenfalls auf Webseiten mit Cookie-Banner testen, so etwas wie chip.de oder dergleichen. Hier hat bei mir das Ablehnen nicht funktioniert, sondern nur Wert 2 mit Ablehnen, wenn möglich, und den Rest akzeptieren.

Eine weitere praktische Funktion, um den Fingerabdruck beim Surfen zu reduzieren, bietet der neue Fingerprinting-Schutz in der Canvas API, welcher allerdings auch nur im privaten Modus aktiv ist.

Eine ebenfalls hervorragende neue Funktion ist das Kopieren eines Links über das Kontextmenü ohne Trackinginformationen.

![]()

Alle weiteren Neuerungen von Firefox 120 findest du bei Mozilla.

Wer des Öfteren Proxmox aufsetzen muss, dem kommt dieses kleine Script vermutlich gerade recht. Es installiert Proxmox und hilft bei Bedarf bei der Integration in einen Cluster.

Wer sich schon einmal mit MTAs (Mail Transfer Agent) auseinandergesetzt hat, dem wird Postfix sicherlich ein Begriff sein. Postfix zählt zu den bekanntesten Mailservern im Linuxbereich, ist schnell und recht einfach zu konfigurieren, eine gewisse Grundkenntnis vorausgesetzt. Für einen sicheren Mailverkehr möchte ich hier noch einmal auf das Crypto Handbuch verweisen.

Letzte Woche war ja ein wenig Exchange Server im Programm, heute soll es aber um eine Auswertung des Mailverkehrs, welcher täglich über einen Postfix Server rauscht, gehen.

Hierfür gibt es sicherlich einige Monitoring Tools, eines davon ist Pflogsumm (Postfix Log Entry Summarizer), welches eine ausführliche Auswertung bietet, ohne, dass der Anwender viel konfigurieren muss.

Unter Ubuntu ist dieses Tool recht schnell konfiguriert und im Optimalfall erhaltet ihr am Ende eine Übersicht aller Nachrichten, egal ob gesendet, empfangen oder geblockt. Auch der Traffic, die Menge oder die Mailadressen werden ausgewertet. Bis zu dieser Statistik ist aber noch ein wenig Vorarbeit zu leisten.

sudo apt-get install pflogsumm

Ihr habt nun die Möglichkeit das Tool direkt aufzurufen und euch eine Liveauswertung geben zu lassen, um zu sehen was gerade auf dem Mailserver passiert. Pflogsumm macht nichts anderes, als auf die Logfiles des Postfix Server zurückzugreifen und diese auszuwerten. Mit einem Einzeiler lässt sich so eine Statistik in eine Datei schreiben oder per Mail versenden.

sudo pflogsumm -u 5 -h 5 --problems_first -d today /var/log/mail.log >> test oder

sudo pflogsumm -u 5 -h 5 --problems_first -d today /var/log/mail.log | mail -s "Postfix Mail Report" info@example.com

Eine IST Auswertung mag zwar interessant sein, die regelmäßige Auswertung der letzten Tage ist jedoch um einiges interessanter. Realisierbar ist dies mit den Logs des Vortages, diese werden Mittels logrotate gepackt und können danach ausgewertet werden. Zunächst muss logrotate angepasst werden, damit täglich neue Logs geschrieben werden.

sudo nano /etc/logrotate.conf

/var/log/mail.log {

missingok

daily

rotate 7

create

compress

start 0

}

sudo nano /etc/logrotate.d/rsyslog

#/var/log/mail.log

Wenn gewünscht ist, dass die Logrotation pünktlich zu einer gewissen Uhrzeit laufen soll, sagen wir um 2 Uhr Nachts , ist es nötig crontab zu editieren und dort die Laufzeit anzupassen.

sudo nano /etc/cron.daily anzupassen 0 2 * * * root test -x /usr/sbin/anacron || ( cd / && run-parts --report /etc/cron.daily )

Nun können wir unser eigenes Script zusammen stellen, welches am Schluss eine Auswertung versendet.

sudo nano mailstatistiken.sh

#!/bin/bash

#

###############

# mailstats #

###############

PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

# Log Archive entpacken

gunzip /var/log/mail.log.1.gz

#Temporaere Datei anlegen

MAIL=/tmp/mailstats

#Etwas Text zum Anfang

echo "Taeglicher Mail Stats Report, erstellt am $(date "+%H:%M %d.%m.%y")" > $MAIL

echo "Mail Server Aktivitaeten der letzten 24h" >> $MAIL

#Pflogsumm aufrufen

/usr/sbin/pflogsumm --problems_first /var/log/mail.log.1 >> $MAIL

# Versenden der Auswertung

cat /tmp/mailstats | mail -s "Postfix Report $(date --date='yesterday')" stats@example.com

#Archiv wieder packen, damit alles seine Ordnung hat

gzip /var/log/mail.log.1

Insgesamt eine leichte Übung. Das fertige Skript noch mit "chmod +x" ausführbar machen und am besten via "crontab -e" zu einem gewünschten Zeitpunkt ausführen.

Am Ende solltet ihr jeden Tag per Mail eine ausführliche Zusammenfassung der E-Mails Statistiken erhalten.

Grand Totals

------------

messages

4321 received

1234 delivered

5 forwarded

1 deferred (3 deferrals)

0 bounced

0 rejected (0%)

0 reject warnings

0 held

0 discarded (0%)

1234m bytes received

1234m bytes delivered

123 senders

321 sending hosts/domains

1234 recipients

123 recipient hosts/domains

message deferral detail

-----------------------

smtp (total: 3)

3 invalid sender domain 'example.de' (misconfigured ...

message bounce detail (by relay): none

message reject detail: none

message reject warning detail: none

message hold detail: none

message discard detail: none

smtp delivery failures: none

Warnings: none

Fatal Errors: none

Panics: none

Master daemon messages: none

Per-Hour Traffic Summary

------------------------

time received delivered deferred bounced rejected

--------------------------------------------------------------------

0000-0100 0 0 0 0 0

.....

Die Sammlung umfasst ca. 5000 Handbuchseiten, mehr als 22 grundlegende Kategorien und eine Reihe allgemeiner Tipps für Terminals. Die passende App dazu funktioniert zu 100 % offline, benötigt keine Internetverbindung und hat keine Tracking-Software.

Simon Schubert hat die Online-Lernplattform für Linux Kommandos ins Leben gerufen. Neben der App kann das Nachschlagewerk klassisch im Browser genutzt werden.

Folgende Kategorien stehen dir zum Abrufen von zig Kommandos zur Verfügung:

Ein Cheatsheet mit praktischen Befehlen kannst du ebenfalls abrufen.

Die Linux Command Library ist Open Source und auf GitHub verfügbar. Die passende App dazu bekommst du auf im Play Store oder auf F-Droid.

NetBox ist ein praktisches Tool, um Netzwerke zu inventarisieren und abzubilden. Quasi ein Wiki für die Hardware und deren Einstellungen. Es unterstützt IPAM (IP Address Management) und kann als Data Center Infrastructure Management (DCIM) verwendet werden. Daneben bietet es natürlich weitere Features, die der Dokumentation entnommen werden können.

Das System lässt sich nicht nur mit Plug-ins erweitern, sondern auch mit Ansible automatisieren, zum Erzeugen von QR Labels nutzen oder dem Abbilden der Netzwerktopologie.

Das System lässt sich nicht nur mit Plug-ins erweitern, sondern auch mit Ansible automatisieren, zum Erzeugen von QR Labels nutzen oder dem Abbilden der Netzwerktopologie.

Awesome NetBox hat diese und weitere Features gesammelt und stellt sie via Linkliste zur Verfügung. Das erspart das Suchen nach weiteren Funktionen und bietet einen guten Startpunkt. Eine praktische Sammlung.

DigitalOcean, ein Cloudservice Anbieter, bietet auf seiner Webseite eine kleine Toolsammlung an. Teil dieser Sammlung ist NGINXConfig, ein auf nodeJS basierendes Nginx Konfigurations-Tool.

Als Vorbild diente unter anderem der Mozilla SSL Config Generator, denn genauso wie das Mozilla Tool bietet NGINXConfig einige extra Optionen an.

Angefangen von PHP Unterstützung, bis zur Certbot Einbindung oder dem Reverse Proxy lassen sich granular Optionen setzen. Selbst Security Optionen wie Request Limiter oder Beschränkungen für GET/POST sind konfigurierbar.

Alleine als Übersicht für verfügbare Nginx Features ist das Tool sehr praktisch:

Nachdem du alle gewünschten Optionen gesetzt hast, kannst du die komplette Konfiguration herunterladen oder kopieren. Parallel dazu kannst du die Setup Routine durchlaufen, die dich Schritt für Schritt bis zum Anschalten deiner Konfiguration führt.

Praktischerweise ist NGINXconfig Open Source und du kannst es auf deinen eigenen Server packen oder verbessern und aktualisieren.

Zusätzlich findest du noch weitere praktische Tools in der Digital Ocean Sammlung:

In der Vergangenheit hatte ich Flameshot als Screenshot Tool vorgestellt. Leider sorgt Flameshot, beziehungsweise Screenshottools im Allgemeinen für Verwirrungen bei Ubuntu 22.04 Nutzern.

Ubuntu 22.04.1 LTS (Jammy Jellyfish) wurde bereits im August 2022 veröffentlicht. Der neue Ubuntu Desktop auf Basis von Gnome Shell 42 sieht mit dem Yaru Theme zwar schick aus, mag aber nicht mehr so richtig mit Flameshot zusammenarbeiten.

Flameshot startet, bietet aber auf den ersten Blick keine Möglichkeit eine Auswahl für den Screenshot zu treffen, bzw. blendet überhaupt keine Auswahlliste ein.

Das Problem ist hier nicht Flameshot selbst, sondern Gnome ab Version 41. Dieses Verhalten betrifft alle dritten Screenshot Tools. Dieser neue Weg war eine aktive Entscheidung der Entwickler und wurde bereits vor einiger Zeit beschrieben, siehe:

Es gab bereits viel Diskussionen dazu, daher lest euch gerne die verlinkten Kommentare durch, sollte es euch interessieren.

Flameshot hat inzwischen eine eigene Hilfeseite dazu geschaltet, da relativ häufig Fragen dazu kommen.

Wie lässt sich Flameshot ab Ubuntu 22.4 LTS bzw. Gnome 41 weiterhin mit dem üblichen Auswahlmenü verwenden?

sudo nano /etc/gdm3/custom.conf

WaylandEnable=false

sudo systemctl restart gdm3

Saltstack ist ein Infrastructure as Code Tool zur Automatisierung der Infrastruktur. Je größer die damit automatisierte Infrastruktur, desto schwerer ist es den Überblick über gelaufene oder fehlerhafte States zu behalten oder gar Performancedaten auszuwerten.

Mit Salt Grafana ist ein neues freies Tool zur grafischen Darstellung der Abläufe auf dem Salt Master erschienen. Das neue Tool macht bereits vorhandenen Auswertungstools wie Alcali, SaltGUI oder Molton nur teilweise Konkurrenz, da es einen anderen Ansatz nutzt.

Wie der Name schon sagt, steck Grafana mit Loki, Prometheus, Tempo und PostgreSQL dahinter. Dies ermöglicht ein reichlich geschmücktes Dashboard mit verschiedensten Werten vom Salt Master.

Die Architektur dahinter sieht dahingehend auf den ersten Eindruck etwas komplex aus und die Installationsanleitung hat ein paar mehr Punkte zum Abarbeiten.

Dafür steht am Ende eine Reihe an Features zur Verfügung, die unabhängig vom Salt Master genutzt und konfiguriert werden können, egal ob bestimmte Überwachungsmetriken oder Alarmmeldungen.

Anders als in der Grafik dargestellt, kann natürlich auch Grafana on premise verwendet werden.

Was Salt Grafana noch nicht auswerten kann, sind salt-call Aufrufe mit state.apply oder highstate. Dies könnte aber in kommenden Releases nachgereicht werden. Bis dahin ist das Tool auf jeden Fall einen Blick bzw. eine Testinstallation wert.